Links in E-Mails

Immer wieder berichten Kunden von E-Mails, die die Aufforderung enthalten, Links anzuklicken; zum Beispiel um eine Kontosperrung zu deaktivieren (bei einer Bank, Apple, PayPal oder anderen Diensten), um Zahlungsinformationen herunterzuladen oder ähnliches.

Allgemeines

Von unseren Kunden erhalten wir immer wieder Rückfragen zu E-Mails, die scheinbar von deren Kunden oder Lieferanten kommen und zum Anklicken eines Links oder AUsführen einer Datei auffordern. Grundsätzlich ist zu sagen, dass ein E-Mail – wenn es nur zum Lesen geöffnet wird – noch keinen Schaden anrichten kann. Werden darin enthaltene Links aber angeklickt oder Dateien ausgeführt, dann kann der Schadensfall sehr schnell und unter Umständen vom Benutzer unbemerkt eintreten. Mögliche Schadenswirkungen sind:

- Installation eines Trojaners zum Ausspähen von Kreditkarten- und Zahlungsinformationen sowie Passworten,

- Installation eines Trojaners zur Übernahme des Rechners in ein so genanntes Bot-Netz, um andere Netze anzugreifen,

- Installation und Ausführung von Erpressungstrojanern,

- Installataion von Programmen zur Nutzung der Rechenleistung (z.B. für das Crypto-Mining)

- etc.

Der Ausdruck "Trojaner" wird hierbei für eine Vielzahl von Programmen verwendet und ist dabei nicht immer korrekt, wIrd aber in den Medien gern verwendet. Derartige Angriffe verlaufen gern in Wellen, bei denen eine Vielzahl von ähnlichen E-Mails ausgecshickt werden.

Bisher waren derartige E-Mails recht einfach zu erkennen, denn die zumeist schlechten Übersetzungen haben eindeutige Indizien geliefert. ABer auch hier werden die Fälscher besser und so kann es leicht vorkommen, dass man in Versuchung gerät, auf einen Link zu klicken, der scheinbar von der Bank-xy stammt, wenn man selbst Kunde bei der Bank-xy ist.

Was ist zu tun, wenn man ein solches E-Mail erhält und wie kann man sichergehen, ob es echt ist oder sich um eine Fälschung handelt?

Übrigens erhalten wir oft die Frage, warum denn ein Angreifer ausgerechnet an meinem Rechner interessiert wäre, da ist ja nichts Wichtiges drauf? Sollten Sie sich je ähnliches gedacht haben, dann sei darauf hingeweiesen, dass dem Angreifer die Identität des Opfers reichlich egal ist. Er will letzten Endes einen finanziellen Vorteil zu jemandes anderen Nachteil lukrieren. Ein Taschendieb in der U-Bahn interessiert sich ja auch recht wenig für Ihre Lebensgeschichte. Der Unterschied liegt nur darin, dass sich Ihre Lebensgeschichte eventuell zu Geld machen lassen könnte. Indem ein Angreifer zufällig auf Kreditkartendaten oder Ähnliches stösst.

E-Mails ohne Anhang

Derartige E-Mails enthalten meist einen Link wie im angegebenen Beispiel. Dabei sollte ein Link keinesfalls geöffnet werden, wenn eine oder mehrere der folgenden Eigenschaften zutreffen, und zwar auch dann, wenn der Empfänger direkt angesprochen wird, oder die Nachricht von einer scheinbar vertrauenswürdigen Quelle kommt:

- Die E-Mail-Adresse des Absenders enthält komische Zeichen oder stimmt nicht mit dem Namen üebrein.

- Der E-Mail-Text ist in schlechtem, grammatikalisch falschem Deutsch gehalten. Besonders auf nachgemachten Mails von Banken treten oft Fallfehler auf.

- Der Text im E-Mail fordert Sie auf, aufgrund geänderter Sicherheitseinstellungen einen Link anzuklicken (Das gilt auch für Accounts wie PayPal, Apples iCloud, Kreditkartenunternehmen, Banken, ebay usw.).

- Der Link selbst enthält „seltsame“ Zeichen oder ist verkürzt.

- Beim darüberfahren (ohne ihn anzuklicken!) ist die angezeigte Verknüpfung eine andere, als der Link vorgibt. Achtung: oft sieht der Link korrekt aus. Es könnte z.B. statt h**ps://www.bankxy.at/ die Verknüpfung h**ps://www.bankxy.at.fake.td/ angegeben sein. Bei oberflächlicher Prüfung könnte man nach „.at“ der Meinung sein, es wäre alles in Ordnung. Tatsächlich handelt es sich aber um eine Subdomain von fake.td! (Anmerkung: h**ps steht für https.)

Im Zweifelsfall (bei Ihrem Systemadministrator) Rückfrage halten oder den Link ohne ihn anzuklicken auf https://www.virustotal.com/ oder https://www.hybrid-analysis.com/ untersuchen.

E-Mails mit Anhang

Hier ist noch mehr Vorsicht geboten, da der Anhang unter Umständen ohne weiteren Benutzereingriff Schadsoftware installieren kann. Es gelten im Prinzip dieselben Regeln wie zuvor. Zusätzlich sollte man beachten:

- Praktisch jede Datei (auch PDF-Dateien) können Schadsoftware auf die eine oder andere Weise enthalten.

- Ausführbare Dateien (gleich aus welcher Quelle) wie .exe, .com, .bat, .cmd (sofern zugestellt) niemals ohne Rückfrage öffnen.

- Dasselbe gilt für .zip und .rar Dateien, auch wenn sie aus vermeintlich sicheren Quellen stammen. Im Zweifelsfalle beim Absender rückfragen.

- Anhänge werden oft mit ungewöhnlich langen Dateinamen versehen, damit die Endung nicht mehr angezeigt wird. Zum Beispiel:

Bild_von_der_party.jpg .exe

- Die vermeintliche Bilddatei entpuppt sich hier als ausführbare Datei. Versucht man die Datei abzuspeichern, dann schlägt ein Virenscanner unter Umständen Alarm. Im Zweifelsfall nicht anklicken und den Systemadministrator verständigen.

Bei Bilddateien versuchen viele E-Mail-Programme diese direkt anzuzeigen. Ist das ausnahmsweise nicht der Fall, so kann das auch auf ein Indiz für einen Trojaner sein.

Zusammenfassung

Zusammenfassend lässt sich folgendes feststellen:

- Stammt ein E-Mail mit fragwürdigem Inhalt scheinbar von einer vertrauenswürdigen Stelle, dann kontaktieren SIe den Absender zur Sicherheit, bevor SIe Links anklicken oder Anhänge öffnen.

- Besteht der geringste Zweifel an der Authentizität der Nachricht, dann ziehen SIe einen Experten zu Rate.Verschieben Sie das E-Mail eventuell in einen anderen Ordner, damit Personen, die u.U. Zugriff auf das gleiche Postfach haben, dieses nicht öffnen. Löschen Sie das E-Mail aber nicht, ein Experte hat sonst keine Möglichkeit den Inhalt zu analysieren.

- Kontaktieren Sie den Systemadministrator.

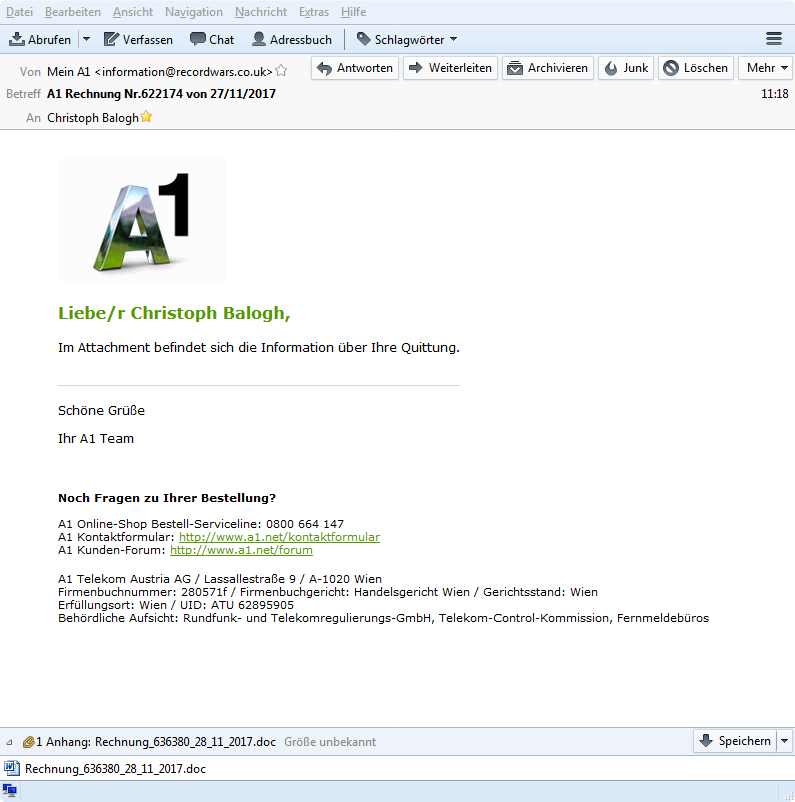

Aktuelles Beispiel

Wie es der Zufall so will, ist gerade heute nicht nur die aktuelle A1-Rechnung per Briefpost im Postkasten, sondern auch folgende Nachricht per E-Mail eingegangen. Das E-Mail scheint alle Bedingungen für eine authentische Nachricht zu enthalten. Betrachtet man aber die E-Mail-Adresse wird auf Grund der Absenderdomain (recordwars.co.uk) rasch klar, dass es sich um eine bösartige Nachricht handelt. Unternehmen versenden üblicherweise keine Word-Dokumente sondern höchstens PDFs oder bieten einen (korrekten) Link zum Download der Rechnung an.

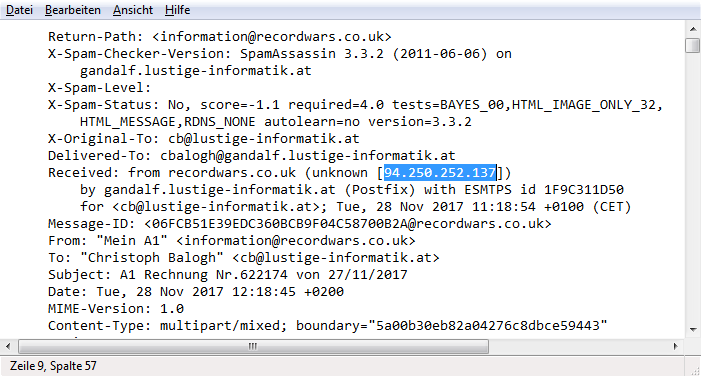

Öffnet man den Quelltext des E-Mails (In vielen Programmen mit Strg-U oder mit Command-U, in Outlook über die EIgenschaften des geöffneten E-Mails), so findet man die IP-Adresse des sendenen Hosts. Wenn man die IP-Adresse untersucht (z.B. auf www.whatismyipaddress.com unter IP-Lookup, dann sieht man, dass diese Adresse geographisch in Russland liegt. Es ist sehr unwahrscheinlich, dass A1 derartige Systeme benutzt. Auch Systeme wie das Reputation Center von Talos (https://www.talosintelligence.com/) liefert ein ähnliches Ergebnis. Überdies führt ein RBL-Check (Real-Time-Blackl,ist) auf mehreren Systemen zu einem positiven Ergebnis.

Eine Analyse der angehängten Datei auf https://www.hybrid-analysis.com führt zu dem Ergebnis, dass es sich um eine schädliche Datei (malicious) handelt. Die Kurzfassung zeigt, dass die Datei Code enthält, aber nur 4 von 60 VIrenscannern erkennen das. AUßerdem versucht der Code Adressen im Internet zu kontaktieren um weiteren SChadcode herunterzuladen. Außerdem versucht das Programm die Powershell zu starten und eine ausführbare Datei abzulegen und auszuführen.

Ein wichtiger Hinweis: Wenn SIe nicht genau wissen, was Sie tun müssen, dann versuchen SIe nicht, solche Dateien selbst zu diagnostizieren oder gar zu öffnen. Eine derartige Datei startet die Ausführung des Schadcodes unmittelbar nach öffnen der Datei und kann Ihr System beschädigen und Ihre Daten und Dateien unwiederbringlich vernichten.